Comment vérifier et valider les fichiers et dossiers de sauvegarde

Pour obtenir des informations détaillées sur le produit, veuillez consulter la page d’accueil de BackupChain. Switch to English.

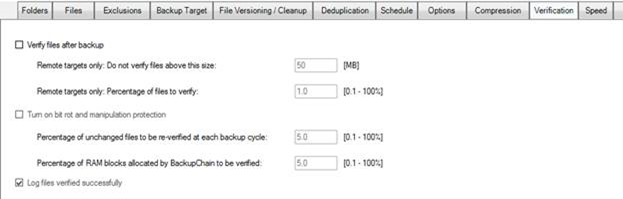

L’onglet de vérification offre diverses fonctionnalités pour protéger vos sauvegardes :

Notez que la vérification des sauvegardes ralentira considérablement vos sauvegardes car les données doivent être lues à partir du support cible. En outre, la lecture de l’accès sera plus lente que d’habitude car le cache disque Windows sera désactivé pour ces fichiers et, ce faisant, plusieurs optimisations dans Windows qui accélèrent l’accès aux fichiers ne seront pas disponibles lors de l’accès à ces fichiers particuliers (cet accès plus lent affecte uniquement le fichier en cours de vérification et n’est pas à l’échelle du système)..

Cependant, la vérification des sauvegardes est cruciale lors du traitement des données critiques. Lorsqu’un fichier est sauvegardé, son fichier de sauvegarde, qui peut être dans un format différent du fichier d’origine, tel qu’une archive ZIP, est lu et vérifié. Pour les cibles distantes, l’option ci-dessus offre une limite de taille maximale pour empêcher le téléchargement de fichiers très volumineux à des fins de vérification, ainsi qu’une limite de pourcentage. En utilisant la limite de pourcentage, vous pouvez limiter, par exemple, la vérification à seulement 5% de tous les nouveaux fichiers pour que les sauvegardes se terminent plus rapidement.

Cette limitation en pourcentage a beaucoup de sens, en particulier pour les sauvegardes de serveurs de fichiers très volumineuses et en combinaison avec la deuxième fonctionnalité « activer la protection contre la pourriture des bits et la manipulation ».

Revérification / Validation des fichiers de sauvegarde

Les fichiers sur la cible peuvent être endommagés à votre insu. Même sur les contrôleurs RAID utilisant des configurations miroir, les fichiers et les secteurs peuvent être corrompus sans que le contrôleur ne s’en aperçoive. Les contrôleurs RAID ne comparent généralement pas les secteurs lors de la lecture entre plusieurs disques. Une défaillance matérielle peut donc passer inaperçue pendant un certain temps. De plus, les puces RAM peuvent corrompre les données. La RAM contenue dans les disques durs ainsi que la RAM du serveur, malgré la technologie ECC, peuvent être endommagées et les dommages peuvent passer inaperçus pendant un certain temps sans produire de symptômes notables. Par exemple, la RAM ECC peut être endommagée d’une manière qui fait que les octets sont écrits correctement, mais à la mauvaise adresse en raison de dommages dans le bus d’adresse interne de la puce. La nature de l’ECC n’offre pas de protection contre de tels types de défauts et d’autres. En outre, les logiciels malveillants peuvent chiffrer, et parfois les employés mécontents, peuvent vandaliser les fichiers de sauvegarde.

Pour saisir de telles possibilités dans un délai raisonnable et utiliser un minimum de ressources pour ce faire, BackupChain

offre une option de couverture des ressources basée sur un pourcentage. Vous pouvez spécifier de tester une fraction de RAM utilisée pour les E/S contre des défauts de RAM et une fraction de fichiers à revérifier. Dans le cas de cibles distantes, les options de taille de la moitié supérieure de l’écran sont également prises en compte lors de la nouvelle vérification.

La revérification des fichiers de sauvegarde implique (le téléchargement et) la lecture de l’intégralité du fichier de sauvegarde et la vérification de la cohérence interne, par exemple à l’aide de sommes de contrôle. Cela peut également être fait avec les versions de sauvegarde précédentes d’un fichier qui a changé depuis.

Couverture de la revérification

En ne traitant qu’une fraction des fichiers à revérifier, sur une base par cycle de sauvegarde, vous répartissez le travail sur de nombreux cycles de sauvegarde, afin de réduire au minimum le temps supplémentaire requis. Cette idée suppose que tous les fichiers ont une taille à peu près moyenne et que la tâche de sauvegarde s’exécute en fait périodiquement. En outre, une autre hypothèse est qu’une revérification excessive des fichiers n’aidera pas au-delà d’un certain point, mais ce choix vous appartient. Vous pouvez configurer des tâches pour revérifier 100% de tous les fichiers à chaque fois, si cela a un impact, cela ne prolonge pas trop le cycle de sauvegarde. L’avantage d’une revérification à 100% est que vous serez immédiatement averti si la qualité de votre support de sauvegarde est affectée.

Si vous choisissez de revérifier, disons 5% des fichiers, il faudra en moyenne environ 20 cycles de sauvegarde pour couvrir tous les fichiers une fois. Si la tâche de sauvegarde est planifiée pour s’exécuter quotidiennement, il s’agit d’un cycle de 20 jours où chaque fichier de sauvegarde a été vérifié à nouveau, en moyenne. La faisabilité dépend de nombreux facteurs, tels que le temps de sauvegarde global disponible, le nombre total de fichiers et leur taille, ainsi que les vitesses d’accès et d’E/S impliquées.

La relecture des fichiers actualise les secteurs

Une grande caractéristique des disques durs modernes et de qualité professionnelle, qu’ils soient utilisés dans un RAID ou non, est que les secteurs de lecture impliquent de nombreuses vérifications internes à effectuer dans le disque dur. En plus de sauvegarder la cohérence des fichiers de sauvegarde, le disque dur lui-même réévalue la qualité d’un secteur donné et peut décider de déplacer les données sur ce secteur sur un secteur interne de rechange si nécessaire.

Avantages de la vérification et de la validation

De nombreux utilisateurs préfèrent intuitivement garder le temps de sauvegarde aussi court que possible, mais leur notion sous-jacente est souvent que le stockage numérique est en quelque sorte parfait et ne peut pas avoir de défauts, pas même des défauts partiels. Dans le cas de la vérification de sauvegarde, la prolongation du processus de sauvegarde est inévitable; toutefois, lorsque les données ont une valeur très élevée pour une organisation, il faut tenir compte des avantages et des risques couverts.

Examinons quelques potentialités. Les disques durs peuvent tomber en panne complètement ou seulement partiellement. Il existe un très large spectre de pertes de données entre le moment où un disque dur détecte en interne les problèmes matériels et le moment où il les signale réellement au contrôleur, puis au système d’exploitation. Des pertes peuvent survenir avant que le disque dur ne les signale.

Lorsque les fichiers sont traités sur un serveur, les données transitent par diverses puces de mémoire. Outre la RAM du serveur principal, une partie de la RAM est encapsulée dans des contrôleurs, des disques durs et d’autres équipements. Lorsqu’un fichier est chargé et enregistré, il traverse diverses cellules et puces RAM. Si un seul d’entre eux a un défaut, il corrompra le morceau de données qui y était transporté. Les dommages à la RAM ne sont pas aussi rares qu’on le croit généralement, en partie parce que les dommages à la RAM et d’autres formes de pourriture des bits peuvent passer inaperçus pendant des années, à moins qu’ils ne soient spécifiquement étudiés, par exemple en utilisant un logiciel de vérification de la RAM. Dans certaines circonstances « chanceuses », le serveur peut afficher un écran bleu et redémarrer spontanément. Même dans ce cas, les signes avant-coureurs d’un défaut de RAM sont souvent négligés et confondus avec autre chose, comme un défaut logiciel ou un problème de pilote. Les défauts de RAM sont extrêmement difficiles à remarquer et à identifier sans parler au serveur hors ligne et enquêter spécifiquement pour eux.

La RAM ECC offre une certaine protection contre les défaillances d’un seul bit, mais pas tous les types de dommages à la RAM. Comme mentionné ci-dessus, les défaillances de plusieurs bits ou les dommages à la gestion des adresses mémoire par la puce RAM (bus d’adresse) peuvent causer des dommages difficiles à repérer, même pour de nombreux logiciels de vérification de LA RAM. Dans les fichiers de données, ces types d’effets de dommages à la RAM peuvent apparaître sous forme de caractères aléatoires dans des zones aléatoires du fichier ou de caractères manquants ou écrasés. Les dommages au bus d’adresse en particulier peuvent contourner une série de vérifications car un mot de données valide est écrit dans la RAM mais à la mauvaise adresse. Il y a eu de nombreux rapports de tels dommages matériels de la part de nos clients. Le dénominateur commun était que de nombreux fichiers ont été corrompus sans préavis pendant de nombreux mois avant même que le problème ne soit remarqué. Un défaut de RAM affectant un serveur de fichiers centralisé est particulièrement dramatique car le serveur gère quotidiennement tous les fichiers pour un large éventail d’utilisateurs. Chaque fois qu’un fichier est lu ou enregistré et passe par la RAM défectueuse, il peut être corrompu à l’entrée ou à la sortie.

La pourriture des bits qui se produit à l’intérieur des disques durs peut également passer à travers diverses vérifications qui sont en place dans les composants matériels et logiciels d’un serveur. Mais même si un secteur est signalé comme défectueux par un disque dur, l’utilisateur ne sera pas conscient du problème jusqu’à ce que le fichier soit réellement lu. C’est-à-dire qu’un secteur qui appartient à un fichier peut mal tourner, mais si le fichier n’est jamais relu dans son intégralité, cela ne sera jamais remarqué. Dans les périphériques RAID miroir, un secteur corrompu passera également inaperçu, sauf si le secteur est en fait signalé défectueux par le lecteur au contrôleur. Si la pourriture des bits s’est produite dans la RAM du serveur principal, le fichier sera corrompu sur le chemin du lecteur, sans être remarqué, à moins qu’il ne soit lu et vérifié.

La revérification, par conséquent, vous avertit de la possibilité d’une défaillance matérielle qui, autrement, ne serait pas détectée. En révérifiant, BackupChain provoque la lecture du fichier, ce qui donne aux disques durs la possibilité de réévaluer l’intégrité de chaque secteur sur lequel le fichier est stocké. En outre, une partie de la RAM utilisée dans le processus est également indirectement vérifiée. Dans certains cas, certains disques durs modernes de qualité professionnelle sont capables de reconnaître un secteur fragile et de déplacer le secteur vers un ensemble de secteurs internes de rechange. Mais ce processus ne se produit que si l’ensemble du lecteur est analysé spécifiquement à cette fin ou si le fichier est lu dans son intégralité.

Ransomware est connu pour crypter également les fichiers de sauvegarde. Si les sauvegardes sont stockées sur un périphérique vulnérable ou ont été affectées d’une manière ou d’une autre par un périphérique infecté, le fait que les fichiers de sauvegarde soient endommagés peut potentiellement passer inaperçu pendant un certain temps. Pour une protection plus intensive contre le cas particulier des ransomwares, veuillez contacter notre équipe d’assistance pour obtenir des recommandations supplémentaires.

Plus de tutoriels sur la sauvegarde

- Comment cloner un disque dur système, un SSD ou un RAID sur un autre disque

- Paramètres de déduplication (compression Delta)

- Sauvegarde et restauration Hyper-V des machines virtuelles, étape par étape

- Vérification de la sauvegarde sur disque et vérification du clone de disque

- Vidéo étape par étape sur la restauration de machines virtuelles VMware

- Sauvegarde et restauration De VirtualBox de machines virtuelles étape par étape

- Comment planifier le déploiement d’Hyper-V pour une virtualisation optimale

- Image sur disque : copier l’image du disque virtuel sur le disque physique

- Comment sauvegarder un serveur de machine invitée Hyper-V lors de l’exécution d’une vidéo

- Pages d’aide vidéo

- Comment configurer une tâche de sauvegarde d’imagerie de disque Windows

- Ajout de fichiers individuels à la tâche de sauvegarde

- Comment restaurer des fichiers et des dossiers à partir d’une sauvegarde de serveur de fichiers

- Comment faire des conversions V2V, V à V pour Hyper-V, VMware, VirtualBox

- Conversion d’une machine virtuelle en serveur physique (V2P)

- Format de fichier VHD vs VHDX: une comparaison rapide mais complète

- Les pièges des disques relais Hyper-V et pourquoi vous ne devriez pas les utiliser

- Comment sauvegarder des machines virtuelles VMware, vidéo étape par étape

- Instructions pas à pas pour la sauvegarde du serveur FTP

- Restauration de machines virtuelles Hyper-V à l’aide de la méthode basée sur les fichiers

- Comment restaurer des images disque sur des disques physiques

- Présentation des onglets Options de journal, Options de sauvegarde et Progression

- Considérations relatives à la sauvegarde et à la restauration de volumes partagés de cluster

- Comment configurer le serveur FTP / FTPS BackupChain

- Didacticiel Hyper-V complet: Prise en main de la virtualisation